domingo, 30 de setembro de 2012

sábado, 29 de setembro de 2012

Como funciona a tecnologia Wireless

Carolina RibeiroDa redação

Carolina RibeiroDa redação

A tecnologia Wireless é uma forma de conexão entre dispositivos móveis ou fixos sem o uso de cabos. A rede sem fio transmite dados entre dois ou mais pontos, estejam eles próximos fisicamente ou não, e pode ser usada para o acesso Wi-Fi da Internet nos computadores, no Bluetooth dos celulares e até mesmo na transmissão de dados via satélite.

Como funciona a tecnologia Wireless

Como funciona a tecnologia Wireless

A transmissão de dados pode ser feita por radiação infravermelha, via satélite ou por meio de radiofrequências - radiações eletromagnéticas usadas, por exemplo, em telefones móveis e walkie-talkies. O funcionamento se dá por meio do Access Point (Ponto de Acesso), um aparelho que envia os dados na forma de ondas de rádio para serem captadas por antenas e transmitidas para todos os dispositivos conectados à rede.

A tecnologia Wireless se divide em quatro tipos: a de curta distância (WPAN), local (WLAN), metropolitana (WMAN) e de longa distância (WWAN).

A WLAN é usada por computadores, notebooks e tablets que se comunicam sem utilização de fios e cabos, em redes Wi-Fi. Existem também as redes que se utilizam de baixas taxas de transferência para permitir conexões de curta distância (WPAN), como o Bluetooth e o infravermelho, presentes principalmente em dispositivos móveis como celulares e tablets. A última, WWAN, é usado na base dos serviços de telefonia celular.

terça-feira, 18 de setembro de 2012

Concurso Mainframe para estudantes do Brasil

Concurso Mainframe 2012

Datas do concurso:

- De 22 de agosto à 19 de setembro estarão abertas as inscrições e a fase de ambientação do concurso.

Para se inscrever no concurso clique aqui. - A partir de 21 de setembro estarão abertas as Parte 1, Parte 2 e Parte 3 do concurso.

Regulamento

Para acessar o regulamento do concurso clique aqui. (PDF, 50KB)

Para acessar o modelo de autorização para menores de 18 anos clique aqui. (DOC, 25KB)

Quem pode competir?

O concurso é destinado a estudantes do ensino técnico ou superior com 16 anos de idade ou mais, o estudante pode indicar um professor para acompanha-lo nas atividades.

Os estudantes maiores de 16 anos e menores de 18 anos deverão obrigatoriamente enviar para um email concurz@br.ibm.com a autorização assinada por um dos pais ou responsáveis.

Caso seja indicado um professor, este deve estar inscrito no IBM Academic Initiative. Para o educador realizar a inscrição é muito fácil, basta acessar a guia “Professores” e seguir as instruções. O cadastro demora aproximadamente 10 minutos ele terá diversas vantagens como acesso a produtos e recursos IBM sem nenhum custo para disponibilizar para seus alunos.

O que é um mainframe, afinal de contas?

Capaz de processar 100.000 servidores virtualizados, 50 bilhões de instruções por segundo, diversos sistemas operacionais em uma única máquina, aliado à alta performance e escalabilidade, o z196 da IBM faz parte da atual geração de mainframes que estão aí para mudar o conceito de servidores e processamento de dados.

Estamos, afinal, falando do servidor mais rápido e confiável do mundo e isso tem tudo a ver com o que você faz no seu dia-a-dia. Para toda transação no banco ou compra on-line, por exemplo, pode apostar que há um mainframe por trás garantindo que este serviço chegue até você e a milhares de pessoas ao mesmo tempo.

Precisa de mais informações?

Se você tem alguma dúvida entre em contato com a equipe do Concurso Mainframe através do e-mail concurz@br.ibm.com. Você também pode mandar uma mensagem via Facebook IBMconcurz

IBM System z Mastery sem custos!

É uma prova que verifica o conhecimento contido no Redbook IBM Introduction to the New Mainframe: z/OS Basics (US). Este Redbook oferece informações necessárias para começar a usar os recursos básicos de um mainframe. Acesse o site da oferta do IBM System z Mastery Test (US) e verifique como solicitar seu voucher

sexta-feira, 31 de agosto de 2012

terça-feira, 31 de julho de 2012

terça-feira, 3 de julho de 2012

sábado, 30 de junho de 2012

sexta-feira, 29 de junho de 2012

Oito tecnologias do dia-a-dia que são possíveis graças aos 100 anos da IBM

O centenário da IBM foi ontem, e os seus 100 anos de trabalho árduo não devem passar desapercebidos. Por trás de cada grande avanço tecnológico, você provavelmente vai encontrar o nome da IBM flutuando em algum lugar. Aqui estão 8 ótimos exemplos de tecnologias ajudadas pela IBM.

Computadores pessoais

Sem a IBM, nós simplesmente não teríamos computadores – ou eles provavelmente seriam algo diferente. Desde os mais primitivos computadores-máquinas-de-calcular até os supercomputadores de hoje, passando pelos modestos desktops caseiros, a IBM teve o seu papel no desenvolvimento e na evolução de cada uma das maiores fases da computação. Outras máquinas existiam antes das da IBM, e depois delas a Microsoft e a Apple levaram essas máquinas a novas alturas, mas foi com a introdução do PC IBM 5150 que o mundo começou a entender o que diabos eram essas caixas nerds. Em 1982, era a Máquina do Tempo do Ano!

Cirurgia LASIK

Três cientistas da IBM, Samuel Blum, Rangaswamy Srinivasan e James J. Wynne, não sabiam direito o que fazer com o laser ultravioleta que a sua empresa havia adquirido em 1981. Foi quando Srinivasan trouxe sobras do peru do dia de Ação de Graças para ver o que aconteceria quando ele fosse exposto ao laser. Acontece que ele vaporizou o ponto de contato sem danificar o tecido ao redor. Foi o nascimento da cirurgia ocular LASIK, que foi aprovada pela FDA 1995 para, por exemplo, fazer míopes largarem os óculos.

RAM

Como você deve saber, a RAM é a tecnologia de memória que faz com que os nossos computadores fiquem rápidos e responsivos. Em 1967, Robert Dennard inventou uma célula de Memória de Acesso Randômico Dinâmico, composta de um transístor, conhecida como DRAM. Ela foi patenteada em 1968, e veio a se tornar a base para a maior parte das soluções de memória atuais.

Compras online

Em 1994, os engenheiros da IBM John King e John Nilsen conseguiram uma patente para um “sistema para encomenda de itens usando um catálogo eletrônico”. Em essência, foi isso que começou a era do comércio eletrônico. Sem as portas abertas pelos estudos da IBM, será que a Amazon seria tão avançada como é hoje?

Discos rígidos

Nós estamos saindo da era do armazenamento magnético, com SSDs e pen drives, mas a IBM foi responsável pelos últimos 30 anos de discos rígidos que guardavam todos os dados nos nossos computadores. A pesquisa de William Goddard nos anos 50 eventualmente se tornou a 350 Disk Storage Unit, a primeira implementação de armazenamento magnético em computadores. Os primeiros modelos, que apareceram em 1956, ficavam em um gabinete de quase dois metros de altura e largura, e continham 50 discos magnéticos, que giravam a 1200 RPMs. A primeira geração do 350 armazenava até 5 milhões de caracteres/números. Mais de 1000 unidades foram vendidas antes da aposentadoria do 350 em 1961.

O pouso lunar

OK, talvez o pouso lunar de 1969 não seja parte do nosso dia-a-dia, mas é algo que todos conhecemos e sobre o qual pensamos a respeito com frequência. Cerca de 4000 empregados da IBM ajudaram a construir os computadores e os softwares da NASA necessários para um pouso bem-sucedido da Apollo 11, que ainda figura entre os maiores e mais significativos feitos da humanidade. Sistemas-guia para foguetes foram desenvolvidos, computadores do tamanho de geladeiras foram avançados e comprimidos para o tamanho de pastas e softwares de monitoramento em tempo real surgiram. Segundo o diretor de voo da Apollo 11, Gene Kranz, “sem a IBM e os sistemas fornecidos por eles, não teríamos pousado na lua”.

Códigos de barra e faixas magnéticas

Segundo a revista Popular Mechanics, as tecnologias da IBM são responsáveis por duas das mais utilizadas tecnologias no mundo consumidor de hoje: os códigos de barras e as faixas magnéticas encontradas em cartões de todos os tipos.

As primeiras ideias para códigos de barras apareceram no fim dos anos 40, mas a tecnologia para ler e para interpretar os símbolos ainda não estava madura. Quando o advento do laser chegou, o engenheiro da IBM George Laurer e a sua equipe desenvolveram um sistema para interpretar os códigos, que dividiria o design gráfico em dois, de modo que um laser em X pudesse ler. Depois de aparecer pela primeira vez em um produto em 1974, o código de barras é usado ainda hoje em praticamente tudo que está à venda.

Quanto à faixa magnética, Jerome Svigals desenvolveu a tecnologia no fim dos anos 60, com um pedaço de papelão com uma faixa magnética servindo como primeiro protótipo. A tecnologia eventualmente chegou ao povo na década seguinte, e hoje mais de 50 bilhões de leituras de faixas magnéticas ocorrem todo ano.

Videogames atuais

Aposto que você adora os seus videogames, não? Saiba que eles usam tecnologia de CPU da IBM. A Nintendo faz uso deles desde o GameCube, e o processador IBM do Wii U vai incorporar um pouco do DNA de supercomputador do Watson. O PS3 também deve um belo pedaço do seu poder ao processador Cell da IBM. E o Xbox 360 também usa um processador IBM triple-core, mas não fala tanto disso no seu marketing.

sexta-feira, 22 de junho de 2012

Verdades não tão conhecidas sobre programação

por Thiago Fassina

Este artigo é a tradução de um excelente texto escrito por David Veksler, no qual ele conta o que sua experiência como programador lhe ensinou. O texto original pode ser encontrado aqui.

E vamos ao que interessa:

- Um programador gasta cerca de 10% a 20% do seu tempo escrevendo código. Normalmente escreve entre 10 e 12 linhas por dia, que estarão presentes no produto final independentemente do seu nível de perícia ou experiência. Bons programadores gastam cerca de 90% do seu tempo pensando, pesquisando e experimentando maneiras de encontrar a solução ótima. Os programadores ruins gastam quase 90% do tempo debugando e fazendo alterações muitas vezes aleatórias na tentativa de “fazer funcionar”.

- Um bom programador é dez vezes mais produtivo do que um programador comum. Um excelente programador é entre 20 e 100 vezes mais produtivo do que um convencional. Não é um exagero. Estudos desde os anos 60 têm mostrado isso consistentemente. Um mau programador não é só improdutivo - além de não concluir o trabalho com êxito, gera dores de cabeça e trabalho extra para outras pessoas consertarem.

- Excelentes programadores gastam pouco do seu tempo escrevendo (código que de fato estará no resultado final). Os programadores que gastam muito do seu tempo escrevendo provavelmente não estão encontrando e utilizando soluções existentes para problemas antigos. Bons programadores são ótimos em reconhecer e em reutilizar padrões comuns e não têm medo de refatorar seu código constantemente, a fim de atingir a solução ótima. Programadores ruins escrevem código que falha em integridade conceitual, não-redundância, hierarquia e padrões, tornando complicada a refatoração, fazendo com que seja mais fácil jogar fora todo o trabalho e recomeçar.

- Software, como qualquer coisa, obedece às leis da entropia. Contínuas mudanças levam ao desgaste do software e de sua integridade conceitual planejada originalmente. A entropia é inevitável, no entanto, programadores que falham ao estabelecer a integridade conceitual criam sistemas que se desgastam tão rapidamente, que muitas vezes se tornam inúteis e caóticos demais mesmo antes de serem concluídos. Possivelmente, o motivo mais comum para falha em projetos é o rompimento da integridade conceitual devido à entropia descontrolada (o segundo mais comum é a entrega de um produto diferente do que o cliente esperava). A entropia desacelera exponencialmente o desenvolvimento e é o principal motivo para deadlines desesperadoras.

- Um estudo realizado em 2004 revelou que 51% dos projetos falham ou irão falhar em alguma funcionalidade importante e que 15% simplesmente vão falhar como um todo, o que é um grande avanço desde 1994, quando 31% dos projetos falhavam criticamente.

- Embora muitos softwares sejam desenvolvidos em equipe, não se trata de uma atividade democrática. Geralmente somente uma pessoa é responsável pelo “design” do sistema e o resto do time o completa com detalhes.

- Programar é um trabalho pesado. É uma atividade mental intensa. Bons programadores pensam sobre seu trabalho 24/7. Eles escrevem seu código mais importante no chuveiro, sonhando etc., porque o trabalho mais importante é feito longe do teclado. Projetos não são concluídos mais rapidamente gastando mais tempo no escritório ou adicionando pessoas novas ao projeto.

“Um excelente operário pode ser duas ou até três vezes mais produtivo que um operário comum, já um bom programador pode fazer com que seu trabalho seja mais do que 10 mil vezes mais produtivo do que um programador comum” - Bill Gates

quinta-feira, 14 de junho de 2012

quarta-feira, 13 de junho de 2012

IBM compra 20% de empresa de automação do Grupo EBX

Além da aquisição da fatia na SIX Automação, o acordo entre as companhias inclui a terceirização de atividades operacionais de tecnologia da informação da EBX com a IBM em um contrato de 10 anos, avaliado em US$ 1 bilhão, segundo comunicado da EBX à imprensa.

"A IBM contribuirá com soluções inteligentes de indústria, provendo novos produtos, softwares e serviços que complementam a expertise da SIX Automação para os setores de Petróleo e Gás, Mineração, Construção Naval, Portos e outros a serem definidos. A combinação das duas empresas cria um portfolio expandido para esses segmentos, consolidando uma posição estratégica e única no mercado", diz a nota.

Também será criado um centro de soluções industriais conjuntas para que clientes do Brasil, Chile, Colômbia e Peru realizem testes, provas de conceito e customizem a tecnologia para suas necessidades específicas.

quarta-feira, 6 de junho de 2012

IBM pretende mudar o mundo dos negócios com nova ferramenta para análise de mercado na web

A IBM pretende adentrar ainda mais no mercado de análise de dados não estruturados, baseada no sistema Hadoop, da InfoSphere BigInsights. O novo serviço vai fazer parte das plataformas SmartCloud da IBM.

O anúncio foi feito durante o Business Analytics Forum 2011, que acontece em Las Vegas. A IBM anunciou que vai oferecer uma versão básica e gratuita da nova ferramenta, além de uma opção paga, com recursos voltados para o mundo empresarial. A IBM informou que qualquer usuário pode começar a utilizar o serviço "em menos de 30 minutos" para analisar dados não estruturados, como tweets, vídeos, arquivos de blog e até mesmo dados de previsão do tempo, além do dos dados estruturados convencionais, como previsão de receita e lucros.

"Isso vai mudar mais que um único mercado. Vai mudar o mundo dos negócios como um todo", disse David Barnes, diretor do setor de tecnologias emergentes da IBM para a Wired. O anúncio de hoje vem na esteira da recente aquisição da Platform Computing por parte da IBM. A Platform Computing é uma empresa de análise especializada em Hadoop que desenvolveu várias outras ferramentas analíticas que a IBM utiliza hoje. Nos últimos cinco anos, a IBM gastou mais de US$ 14 bilhões na aquisição de empresas especializadas em análise de mercado.

A IBM foi uma das muitas empresas de grande porte que recentemente adotaram o Hadoop, uma plataforma de código aberto que originalmente foi desenvolvido pelo Yahoo. Exemplos do seu crescimento: a Oracle disse na sua conferência na OpenWorld no começo desse mês que ofereceria o Hadoop em seu novo serviço Data Appliance Big e a Microsoft anunciou recentemente que vai integrar o Hadoop nas futuras versões do SQL Server e do Windwos Azure.

Uma curiosidade: o nome "Hadoop" vem de um elefante de pelúcia, que pertencia ao filho do fundador da ferramenta. O serviço também é utilizado por gigantes da internet, como eBay, Twitter, Yahoo e Facebook.

Via: Wired

quinta-feira, 31 de maio de 2012

quarta-feira, 23 de maio de 2012

Como estender a vida útil da bateria de seu notebook

![]() Hélio BentzenPara o TechTudo

Hélio BentzenPara o TechTudo

As baterias dos notebooks costumam ter uma autonomia média de 3 a 4 horas, e uma vida útil de 12 a 24 meses, o que equivale a uma média de 650 recargas possíveis. Apesar dos números, a vida da bateria depende muita da forma como você aproveita a energia do seu aparelho no dia a dia. Por isso, siga o tutorial e descubra como estender a vida útil e a autonomia da bateria de seu notebook.

Passo 1: Condicionando sua bateria (notebook novo) - Com exceção de alguns fabricantes que já fazem o processo de fábrica, é recomendável condicionar sua nova bateria. Assim, carregue totalmente a bateria (100%), deixando o notebook carregando durante 8 horas. Repita o processo 3 a 4 vezes após o descarregamento total (0%). Isso dará carga máxima a todas as células de sua bateria. Esse processo pode ser feito no futuro para recalibrar a bateria;

Passo 2: Minimize o número de ciclo de cargas - As células das baterias de íon de lítio sofrem perda gradual e irreversível de capacidade a cada ciclo de descarga-carga. Por isso, o ideal é minimizar os ciclos. A perda ocorre mais rapidamente quando a temperatura da bateria aumenta. Segue abaixo uma lista de ações que você pode realizar para evitar o aumento da temperatura:

* Desligue o Bluetooth e o Wi-Fi quando não precisar usá-los;

* Diminua o nível de brilho da tela;

* Remova periféricos que não estão em uso;

* Reduza o número de aplicativos abertos;

* Se for usuário Windows, baixe o FixIt para executar um script de verificação de configurações em sua máquina, visando otimizar o consumo da bateria. Basta instalar e executar a aplicação, o processo é bastante intuitivo;

Passo 3: Remova a bateria do notebook quando não for utilizá-la - A taxa de descarga espontânea de uma bateria de íon de lítio será maior se ela for deixada em um notebook desligado por mais de duas semanas. Porém, tenha sempre cuidado e paciência ao remover a bateria ou você poderá desgastar os contatos com o tempo. Não deixe que os contatos da bateria toquem outros objetos de metal. Esse cuidado evita que a bateria sofra danos causados por curto-circuito;

Passo 4: Utilize periodicamente sua bateria - Se sua bateria ficar guardada e passar por uma longa falta de uso, a carga cairá para abaixo do nível de baixa tensão recomendada. Dessa forma, se você utiliza muito o notebook diretamente na tomada, procure usá-lo pelo menos uma vez por semana somente com a bateria. Além disso, se você deixar a bateria num notebook desligado por muito tempo, a taxa de descarga espontânea da bateria de íon de lítio será maior também;

Passo 5: Evite guardar sua bateria descarregada - Deixar a bateria descarregada por muito tempo acelerará a diminuição da capacidade total de carga. Manter a bateria com muita carga em um ambiente com temperatura alta por muito tempo também acelera a perda de capacidade. Resumindo: ao remover a bateria não guarde-a totalmente carregada ou descarregada. O ideal é guardá-la com a metade da carga - entre 40-50% da carga total.

Passo 6: Evite utilizar a bateria durante a execução de aplicativo que utilize muitos recursos - Aplicativos avançados aceleram a bateria e estimulam sua perda de capacidade. Renderizações em 3D, por exemplo, consumem muito mais velocidade da bateria do que um mero processador de texto.

Passo 7: Mantenha a bateria limpa - A limpeza dos contatos da bateria pode ser realizada com cotonete e álcool. Isso ajuda a manter uma boa ligação entre a bateria e o dispositivo eletrônico.

Passo 8: Mantenha a bateria em local arejado - A bateria se degrada mais rápido quando aquecida com frequência. Desse modo, evite colocar o seu laptop na cama ou em superfícies almofadadas. Estas superfícies impedem a dissipação de calor e podem até queimar seu notebook. Deixar também o notebook dentro do carro quente durante horas não é uma boa ideia. Isso também acelera a deterioração das células de íon de lítio.

Passo 9: Retire a bateria do notebook se ele ficar conectado à alimentação continuamente - Por mais que a bateria deixe de ser afetada quando obtém carga total, não é recomendável deixá-la plugada no notebook caso você o utilize ligado na tomada por mais de duas semanas.

domingo, 20 de maio de 2012

quarta-feira, 16 de maio de 2012

IBM desenvolve bateria de íon capaz de mover um carro por 800 km

Uma nova bateria de íons de lítio, capaz de levar um automóvel elétrico por mais de 800 km, faz parte dos projetos da IBM. A ideia da empresa é resolver os dois grandes gargalos tecnológicos que impedem os veículos elétricos de ganharem o mercado: autonomia e velocidade de recarga. Em média, os modelos atuais têm autonomia de 160 km.

Para tanto, a IBM desenvolve uma bateria que não usa compostos metálicos, que significam peso extra. O projeto adota o carbono, criando em uma bateria e, consequentemente, um carro mais leves. O conjunto mais enxuto, por sua vez, demanda uma menor quantidade de energia para funcionar.

Para tanto, a IBM desenvolve uma bateria que não usa compostos metálicos, que significam peso extra. O projeto adota o carbono, criando em uma bateria e, consequentemente, um carro mais leves. O conjunto mais enxuto, por sua vez, demanda uma menor quantidade de energia para funcionar.

A tecnologia é chamada de lithium-air (ou, em tradução livre, “ar-lítio”) e, além do peso bem menor, tem uma densidade de energia mil vezes superior às baterias convencionais. Isso acontece porque ela faz uso de oxigênio e não de um anodo líquido.

IBM desenvolve bateria de íon (Foto: Divulgação)

O grande problema da bateria é que o oxigênio reage com a solução condutora e isso reduz drasticamente sua vida útil. Foi aí que o supercomputador da IBM, o Blue Gene, entrou em ação. A tarefa do equipamento foi simular as reações no interior da bateria, substituindo as substâncias até que encontrasse uma que não reagisse com o oxigênio. A IBM afirma que já tem a solução, mas a guarda o segredo, ao menos por enquanto.

A ideia é apresentar um protótipo totalmente operacional em 2013 e estender os testes por sete anos. Na melhor das hipóteses, as baterias de ar-lítio da IBM poderão estar nos automóveis em 2020.

Via Geek

sábado, 12 de maio de 2012

Como funciona o scanner

Flávio RenatoPara o TechTudo

Flávio RenatoPara o TechTudo

Existem vários tipos de scanner, como o de mesa, o de mão e o de página. Mas o princípio básico para que a imagem que está no papel passe para o computador é o mesmo, partindo da lógica que espaços em branco refletem mais luz do que as áreas com tinta preta e coloridas.

Uma lâmpada ilumina o papel, que joga a luz refletida de um espelho em ângulo para outro, de maneira que o último espelho reflita a imagem a uma lente que é focada em um sensor de captura de imagem.

O dispositivo de carga acoplado CCD é a peça principal do scanner, pois é o sensor que captura as imagens que estão sendo digitalizadas. O CCD usa pequenos dispositivos compostos geralmente de cristais semicondutores chamados diodos que convertem a luz (fótons) emitida pela reflexão da passagem da iluminação da lâmpada pelo papel que está dentro do scanner e o jogo de espelhos, em cargas elétricas. Quanto mais forte for a luz, maior será o acúmulo de carga elétrica na placa.

Todo o resto depende de um programa chamado reconhecimento óptico de caracteres que captura ORC a imagem no CCD, podendo assim converter o conteúdo da folha de papel em linguagem de software. Assim o scanner vai gerando cada caractere a partir da leitura do mapa de bits, ou bitmap.

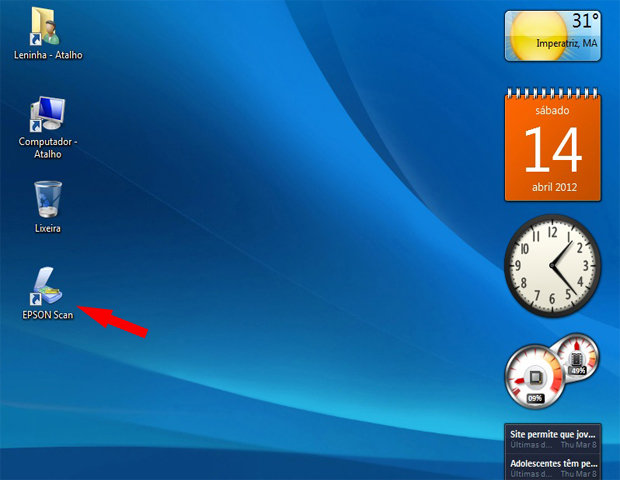

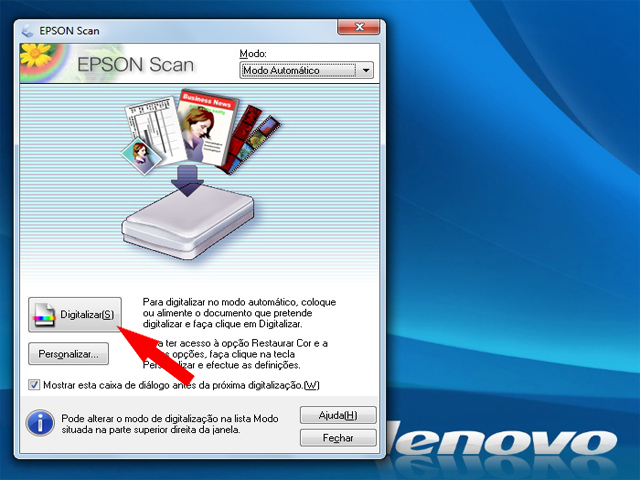

Digitalizando uma imagem:

Passo 1. Conecte o scanner ao seu computador. A maioria tem conexão por USB;

Passo 2. Ligue o scanner. Coloque o papel com a face a ser digitalizada voltada para baixo, de modo a ser pressionado contra o vidro do scanner;

Passo 3. Feche a tampa do scanner e pressione o botão “digitalizar”. Se não tiver esse botão, execute o software do scanner no seu computador;

Passo 4. A imagem irá aparecer previamente no software para que você faça os ajustes necessários. Depois disso, clique no botão “digitalizar” presente na aba da foto;

Passo 5. Salve a imagem digitalizada em seu computador.

quarta-feira, 9 de maio de 2012

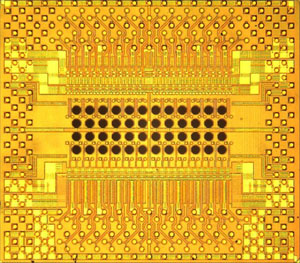

IBM apresenta chip que pode transmitir o equivalente a três Blu-Rays por segundo

Misturando conceitos de fabricação convencionais e revolucionários, a IBM conseguiu criar um chip capaz de atingir o desempenho de transferência de 1 TB (Tbps) de dados por segundo. Para você ter dimensão da capacidade deste chip ótico, memórias DDR3 atuais chegam no máximo a 100 Gbps. Banda de 1 Tbps é suficiente para, por exemplo, transmitir três Blu-rays por segundo.

Chip optoeletrônico da IBM (Foto: Divulgação/IBM)

Chip optoeletrônico da IBM (Foto: Divulgação/IBM)

Batizado de Holey Optochip, ele consiste basicamente em um microchip com 48 perfurações no silício que servem para que a luz percorra as terminações e possibilite o tráfego de dados. As perfurações convivem com os transistores tradicionais no silício, fabricado da mesma maneira que o mais rústico microchip do seu celular.

As perfurações sozinhas não fazem mágica. É necessário uma rede de emissores de lasers e sensores fotossensíveis nas duas pontas dos 48 furos. Assim, quando o laser é emitido, ele encontra um sensor e isso altera e define a posição de um circuito, criando, em resumo, um chip de 48 canais – descontando-se aí a parte “tradicional”, baseada em corrente elétrica.

Cada canal, ou furo, pode chegar a uma banda de 20 Gbps, que para chips óticos não chega a ser algo tão empolgante assim (já foi possível transmitir dados oticamente a 4 Tbps, cruzando o Atlântico Norte). O que vale colocar em perspectiva é que a solução da IBM é muito mais eficiente energeticamente e tem a vantagem de poder ser fabricada com a tecnologia atual. O processo de manufatura é de 90 nm, razoavelmente dominado pela indústria.

Isso significa que chips assim podem aparecer no seu computador (tablet, smartphone e etc) em questão de dois ou três anos. O Holey Optochip da IBM se mostrou fácil de produzir, razoavelmente barato e muito mais eficiente do que as soluções tradicionais baseadas em fiações de cobre no silício. A IBM estima que ele esteja nos supercomputadores da próxima geração.

Via Extreme Tech

segunda-feira, 7 de maio de 2012

Perguntas e respostas sobre DB2

| 001) Como você descobre o número total

de linhas em uma tabela DB2? Use SELECT COUNT(*) ... na query do db2 |

| 002) Como voce elimina valores

duplicados em um SELECT no DB2? Use SELECT DISTINCT ... na query do db2 |

| 003) Como voce seleciona uma linha

usando os índices no DB2? Especifica as colunas que são íncides na clausúla WHERE na query do db2 |

| 004) Como voce acha o valor máximo de

uma coluna no db2? Use SELECT MAX(...) .. na query do do db2 |

| 005) Como voce seleciona os primeiros

5(cinco) characteres da coluna FIRSTNAME no DB2 da tabela EMP ? SELECT SUBSTR(FIRSTNAME,1,5) FROM EMP; |

| 006) O são funções agregadas? São funções matemáticas para serem usadas na clausúla SELECT |

| 007) Pode voce usar a função MAX em uma

coluna CHAR? Sim |

| 008) Meu comando SQL SELECT AVG(SALARY)

FROM EMP está trazendo um resultado errado. Porque? Porque a coluna SALARY foi declarada como NULLs e algumas linhas cuja acoluna que possuem valores NULLs também são contadas. |

| 009) Como você concatena o FIRSTNAME e

LASTNAME da tabela EMP a fim de obter um nome completo? SELECT FIRSTNAME || ‘ ‘ || LASTNAME FROM EMP |

| 010) Como é usado a função

VALUE? 1. Avoid -ve SQLCODEs by handling nulls and zeroes in computations 2. Substitui por um valor válido qualquer NULLS usado na query. |

| 011) O que é UNION,UNION ALL? UNION : elimina duplicatas UNION ALL: retém duplicatas Ambos são usados para combinar os resultados de comandos SELECT diferentes. Suponha que eu tenho cinco comandos SELECT conectados por UNION/UNION ALL, quantas vezes eu deveria especificar UNION para eliminar as linhas duplicadas? Uma vez. |

| 012) Quais as restrições do uso do UNION

embutido no SQL? Tem que estar em um CURSOR. |

| 013) Na cláusula WHERE o que é BETWEEN e

IN? BETWEEN traz uma gama de valores enquanto o IN traz uma lista de valores. |

| 014) O BETWEEN comtempla os valores

extremos especificados? Sim. |

| 015) O que é ' LIKE' usado dentro da

cláusula WHERE? O que são os carateres de wildcard? LIKE é usado para partidas de STRING parciais. ‘%’ ( para uma string de muitos caracteres ) e ‘_’ (para qualquer caráter único ) são os dois caracteres wildcard. |

| 016) Quando voce deve usar o comando

LIKE? Para dar partida a uma pesquisa e.g. para pesquisar o empregado por nome, voce naõ necessita especificar o nome completo; usando LIKE, voce pode pesquisar for parte do nome, por exemplo. |

| 017) O que é o significado de sublinha

(‘_ ') na declaração LIKE ? Para pesquisa de qualquer caracter único. |

| 018) O que voce realiza com GROUP BY ...

e a cláusula HAVING? GROUP BY as linhas selecionadas com valores distintos da coluna pela qual sera agrupada. HAVING seleciona grupos que tenham os critérios especificados |

| 019) Considere que a coluna PROJECT da

tabela de empregados é NULL. Como voce seleciona uma coluna com NULL? SELECT EMPNO FROM EMP WHERE PROJECT IS NULL |

| 020) Qual é o resultado desta query se

nenhuma linha for selecionada: SELECT SUM(SALARY) FROM EMP WHERE QUAL=‘MSC’ NULL |

| 021) Por que o SELECT * não é preferido

em programas com SQL embutido? Por três razões: Se a estrutura da tabela for modificada (um campo é somado), o programa terá que ser modificado. Porque o programa irá recuperar colunas que podem não serem usadas no programa, sobrecarregando a area de I/O. A chance de um index único será perdido. O que é subqueries correlatas? A subquery in which the inner (nested) query efers back to the table in the outer query. Correlated subqueries must be evaluated for each qualified row of the outer query that is referred to. |

| 022) What are the issues related with

correlated subqueries? ???? |

| 023) O que é um CURSOR? Porque deverá

ser usado? Cursor é um dispositivo de programação que permite o SELECT achar varias linhas de uma tabela mas lhe devolve de cada vez uma de cada vez. Cursor deverá ser usado porque a host language pode tratar só uma linha de cada vez. |

| 024) Como você recuperaria linhas de uma

tabela do DB2 em SQL embutido? Usando o comando SELECT, ou usando o CURSOR. Sem o uso do cursor, que outros modos estão disponíveis a você recuperar uma linha de uma tabela em SQL embutido? Usando o comando SELECT. |

| 025) Onde voce especificaria o comando

DECLARE CURSOR? Veja outras perguntas a respeito dessa questão. |

|

|

sexta-feira, 4 de maio de 2012

O que é meme

Apesar dos vídeos "Para nossa alegria" e "Luiza está no Canadá" serem conhecidos, poucas pessoas sabem, de fato, o que é um meme ou qual é a sua origem. Qualquer coisa pode se tornar uma piada na rede: citações, desenhos, fotos ou vídeos. Claro, desde que se torne um viral e se espalhe pela Internet.

Significado de meme

Segundo a Wikipédia, este termo é sinônimo de "fenômeno da Internet", ou seja, é tudo o que faz sucesso e se propaga rapidamente na rede. Exemplo recente disso é o garoto Jefferson, que soltou a voz ao cantar "Para a nossa alegria" e teve mais de 8 milhões de views.

Dos que fizeram sucesso até hoje, pode-se entender que o termo tem a ver com brincadeiras e piadas em citações, desenhos, fotos ou vídeos que se propagam com uma grande velocidade na rede e ganham o gosto popular.

Origem

É provável que o primeiro meme tenha sido criado, em 1998, por Joshua Schachter, de 24 anos, no serviço Memepool. Nele, os usuários postavam na Internet links interessantes.

No evento Contagious Media, em 2000, a palavra meme foi utilizada pela primeira vez. O objetivo foi traduzir em uma expressão uma mensagem que rapidamente é difundida e ganha novas versões de acordo com o contexto. Depois disso, a palavra meme caiu no gosto das pessoas.

Outra explicação possível, destacada pelo escritor Richard Dawkins no livro "O Gene Egoísta", de 1976, se refere a "uma unidade de evolução cultural", que espalha a mensagem de uma pessoa para outra. A partir disso, podemos interpretar que toda a informação com aspecto cultural propagado entre indivíduos é considerado um meme.

Memes famosos

Pintinho Piu

O vídeo do garoto Dheymerson Lima, de 11 anos, cantando "Pintinho Piu" virou destaque em 2011. Não é para menos, já que a publicação tem mais de 9 milhões de views. O jovem narra a história de um fazendeiro e dubla o som de vários animais. Depois de publicá-lo no YouTube, o menino apareceu em vários programas de TV e virou uma webcelebridade.

Ui, ele existe

Ele de fato existe! O físico e diretor do Planetário Hayden, em Nova Iorque, Neil deGrasse Tyson, se tornou mais um meme da Internet. Isso aconteceu quando ele usou uma expressão, conhecida aqui como “Ui”, para explicar a sua preferência por Isaac Newton.

Trollface

Quem nunca viu ou compartilhou os memes Forever Alone, Troll Face e Me Gusta nas redes sociais? Eles contam histórias que lembram muitas situações cotidianas.

Forever Alone (Foto: Divulgação)

Forever Alone (Foto: Divulgação)

Mais memes do momento

Para Nossa Alegria

Top 10: pessoas que se tornaram piada na Internet

Tumblr "Minha Mãe Tá no Face" mostra casos inusitados no Facebook

Agora vocês entenderam o que é meme, menos a Luiza que está no Canadá!

quarta-feira, 2 de maio de 2012

Apostilas DB2

Release Notes (General Availability) (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/relnotesV8_pt\

BR.pdf

Release Notes, FixPak 1 (em português)

ftp://ftp.software.ibm.com/ps/products/db2/fixes/english-us/ReleaseNotes_V8/FP1_\

RELEASE_NOTES/pt_BR/relnotes.pdf

Release Notes, 8.1.2 (FixPak 2) (em português)

ftp://ftp.software.ibm.com/ps/products/db2/fixes/english-us/ReleaseNotes_V8/FP2_\

RELEASE_NOTES/doc/br/relnotes.pdf

Release Notes, FixPak 3 (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/V8FP3relnotes\

_br.pdf

Release Notes, 8.1.4 (FixPak 4) (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2irb84.pdf

Release Notes, FixPak 5 (em português)

ftp://ftp.software.ibm.com/ps/products/db2/fixes/english-us/ReleaseNotes_V8/FP5_\

RELEASE_NOTES/doc/br/relnotes.pdf

Guide to GUI Tools for Administration and Development (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2atb80.pdf

Quick Beginnings for DB2 Connect Personal Edition (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2c1b80.pdf

Quick Beginnings for DB2 Connect Enterprise Edition (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2c6b80.pdf

Quick Beginnings for DB2 Personal Edition (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2i1b80.pdf

DB2 Warehouse Manager Installation Guide (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2idb80.pdf

Quick Beginnings for DB2 Servers (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2isb80.pdf

Quick Beginnings for DB2 Clients (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2itb80.pdf

Installation and Configuration Supplement (em português)

ftp://ftp.software.ibm.com/ps/products/db2/info/vr8/pdf/letter/nlv/db2iyb80.pdf

domingo, 29 de abril de 2012

Cursos TI gratuitos com certificação

Você sabia que os cursos a distância, ou E-learning estão em alta?

Intel - Cursos Online da Intel com Certificado (Cloud Computing, Virtualização, Storage, ROI em TI, Governança Corporativa, Segurança da Informação e outros)

Ietec - Cursos presenciais e Online gratuitos com Certificado (CRM - Gestão do Relacionamento com o Cliente, Gestão de Projetos em TI, A Governança de TI na Prática e outros)

FGV - Cursos Online gratuitos da Fundação Getulio Vargas (Balance Scorecard, Motivação nas Organizações, Qualidade em Serviços, Ética Empresarial e outros)

Prime - Cursos Online gratuitos com Certificado (Gestão de Projetos, Chefia e Liderança, Espanhol Básico, Administração do Tempo, HTML Básico, Photoshop Básico e outros)

Bradesco - Cursos Online da Fundação Bradesco com Certificado (Fundamentos de Rede, Estratégia de Negócio, Fundamentos de Cobit, UML, Webdesign e outros)